TL;DR

Firma Chemirol z Mogilna (Kujawsko-Pomorskie) po tygodniach paraliżu realizuje obowiązki informacyjne publikując komunikat o potencjalnych zagrożeniach dla poszkodowanych wyciekiem. Wyciek 704 GB z minimum 11 kategoriami danych, które mogą być użyte do co najmniej 13 wymienionych kolejnych ataków i nadużyć ale już wobec pracowników i klientów firmy. Chemirol został najpewniej zaatakowany przez dość nową grupę Payouts King żądającą okupu.

Wg oficjalnego stanowiska firmy doszło do „nieuprawnionego dostępu i pobrania danych”.

Ofiarą jest duża spółka z kapitałem zakładowym 9,5 mln zł posiadająca olbrzymią ofertę chemii dla rolnictwa, oferująca wiele usług rolnych oraz skupująca płody rolne. Okup mógł wynosić ponad 1 mln EUR w takim przypadku.

Atak i informacja o nim

16 grudnia wg Breach Sense upubliczniono informację o ataku na firmę Chemirol. 704 GB danych, grupa hakerska PayoutsKING.

Ze szczegółami zdarzenie opisuje Srourian Law Firm (SLF), firma z USA oferująca pomoc prawną dla poszkodowanych w wyciekach.

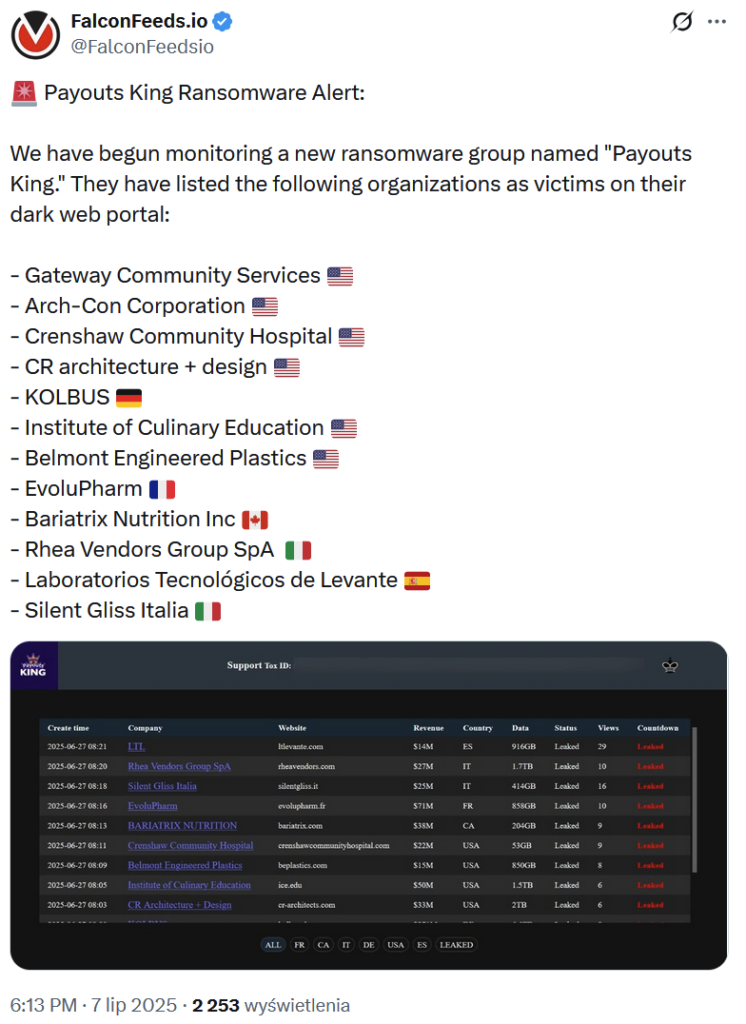

Payouts King – grupa hakerska

Agresor to Payouts King, dość nowa grupa hakerska która raczej jest we wczesnej fazie swojego rozwoju i może być tylko chwilową marką. Pojawiło się ich bardzo dużo. Ta grupa jednak już ma dość długą i skuteczną listę rozbojów.

Są zorientowani tylko i wyłącznie na zysk, nie pełnią roli uświadamiającej i edukacyjnej. Ich głównym mechanizmem jest szyfrowanie danych, w niektórych przypadkach aby umocnić swoją pozycję w negocjacjach kradną dane grożąc ich ujawnieniem bądź sprzedażą dalej. Starają się unieszkodliwiać wcześniej backupy. Operacja jest więc zawsze prowadzona etapami w sposób bardzo zaplanowany.

Główne metody włamów: phishing (podszywanie się), skradzione dostępy, niezabezpieczone usługi zdalnego dostępu.

Co ciekawe grupa nie jest określana jako technicznie innowacyjna ale wybija się na kompletnie przeprowadzonych atakach jednoznacznie prowadzących do okupu (ransom).

FalconFeeds.io ogłosiło istnienie nowej grupy hakerskiej wraz z całą listą pierwszych ofiar 7 lipca 2025.

Komunikat Chemirol

2 dni później 18 grudnia spółka Chemirol realizuje obowiązki informacyjne upubliczniając informację o ataku. Zdarzenie miało miejsce już 26 listopada. Firma realnie była sparaliżowana od tego momentu, na jej szczęście wydarzyło się to w porze roku z mniejszą ilością zleceń i pracy. Najpewniej dlatego spółka zdecydowała się na odbudowywanie własnych systemów i procedur zamiast ulec szantażowi agresora Payouts King domagającego się okupu.

Link do oficjalnego komunikatu: https://chemirol.com.pl/blog/wazny-komunikat-zarzadu-puh-chemirol-sp-z-o-o-dotyczacy-naruszenia-bezpieczenstwa-danych-osobowych/

Oprócz paraliżu firmy jest tu też olbrzymia lista potencjalnych problemów pracowników i klientów firmy których dane są przedmiotem szatanżu a równocześnie gotową ofertą dla grup zainteresowanych ich użyciem do przykładowych 13 metod ataków i nadużyć. Sam wyciek to 704 GB danych i są tam tak wrażliwe dane jak:

– imię i nazwisko,

– adres zamieszkania,

– numer PESEL,

– data urodzenia,

– numer telefonu,

– adres e-mail,

– numer rachunku bankowego,

– dane dotyczące zarobków,

– imiona rodziców,

– nazwisko rodowe matki,

– seria i numer dowodu osobistego,

– nazwa użytkownika.

To lista z oficjalnego komunikatu i dotyczy raczej osób fizycznych, pracowników i klientów firmy. W rzeczywistości jednak w paczce z danymi mogą być informacje o kondycji finansowej innych firm, zadłużeniu, skali działalności – mogą być potencjalnymi celami identycznego ataku.

Spółka przestrzega przed formami ataków jakich muszę niestety spodziewać pracownicy i osoby związane z firmą:

– próby uzyskania kredytów lub pożyczek;

– próby wyłudzenia usług (np. telekomunikacyjnych), ubezpieczeń lub zawarcia innych umów;

– możliwość uzyskania dostępu do świadczeń opieki zdrowotnej (np. rejestracja na podstawie PESEL);

– możliwość korzystania z praw obywatelskich w imieniu osoby poszkodowanej (np. głosowanie w budżecie obywatelskim);

– próby wyłudzenia danych osobowych lub środków finansowych poprzez podszywanie się pod zaufane instytucje (phishing: telefon, e-mail, SMS);

– próby uzyskania nieuprawnionych informacji o sytuacji majątkowej lub podejmowanie prób uzyskania dostępu do kont i usług powiązanych z danymi kontaktowymi;

– próby zakładania kont internetowych na cudze dane (np. w serwisach społecznościowych) lub wykorzystywanie ich do dalszych nadużyć;

– próby wykorzystania danych w celu kradzieży tożsamości lub podszywania się (np. podanie cudzych danych jako własnych);

– otrzymywanie niezamówionych informacji handlowych (spam, niechciane połączenia telefoniczne) w wyniku nieuprawnionego użycia danych kontaktowych;

– próby zarejestrowania przedpłaconej karty telefonicznej (pre-paid), która może posłużyć do celów przestępczych;

– ryzyko uzyskania dostępu do świadczeń w ZUS, KRUS lub NFZ;

– ryzyko wystąpienia ukierunkowanych ataków socjotechnicznych, oszustw metodą “na wnuczka” czy “na policjanta”.

Wydano zalecenia działań ochronnych

Dla własnego bezpieczeństwa zalecamy podjęcie kroków prewencyjnych:

Informujemy o możliwości skorzystania ze środków ochrony dóbr osobistych, wskazanych w przepisach zarówno Kodeksu cywilnego, jak i Kodeksu postępowania cywilnego, w szczególności środki ochrony z art. 24 kc oraz 730 kpc.

Zastrzeżenie numeru PESEL: Jest to najskuteczniejsza metoda ochrony przed wyłudzeniem kredytu. Można to zrobić bezpłatnie i natychmiastowo w rządowej aplikacji mObywatel, na stronie mobywatel.gov.pl lub w dowolnym urzędzie gminy (szczegółowe informacje o sposobie zastrzeżenia numeru PESEL dostępne są na stronie internetowej: https://www.gov.pl/web/gov/zastrzez-swoj-numer-pesel-lub-cofnij-zastrzezenie)

Monitorowanie aktywności kredytowej: Warto skorzystać z usług biur informacji gospodarczej (np. Alerty BIK), aby otrzymywać powiadomienia o próbach użycia danych. (np. https://www.bik.pl/klienci-indywidualni)

Wzmożona ostrożność: Prosimy o szczególną czujność wobec podejrzanych wiadomości e-mail, SMS lub telefonów, w których nadawcy proszą o podanie dodatkowych danych lub wykonanie przelewów.

Weryfikacja bezpieczeństwa danych: Zachęcamy do korzystania z rządowego serwisu https://bezpiecznedane.gov.pl (aktywny link: Bezpieczne dane), stworzonego przez Ministerstwo Cyfryzacji i NASK. Narzędzie to pozwala sprawdzić, czy Państwa dane znalazły się w jakimkolwiek ujawnionym w sieci wycieku, co pomaga zachować kontrolę nad cyfrowym bezpieczeństwem.

W przypadku stwierdzenia tzw. ‘kradzieży tożsamości’ (tj. wykorzystania danych przez osobę nieuprawnioną np. poprzez „podszycie się”), zalecamy niezwłoczne zgłoszenie tego faktu właściwym organom – Policji lub Prokuraturze w celu zapobieżenia przestępczym działaniom.

Opinia

Spółka zareagowała w swoim komunikacie wzorowo. Informuje o problemie, określa zakres narażonych danych i kogo mogą one dotyczyć, przestrzega przed możliwymi dalszymi atakami, sugeruje metody zabezpieczenia potencjalnych ofiar (głównie osób prywatnych, pracowników). Ustanowiono Inspektora Ochrony Danych oraz udostępniono wszelkie formy kontaktu z nim.

W dyskusji w serwisie Wykop użytkownik mx109 zauważa:

Natomiast zgodnie z art. 33 ust. 1 rozporządzenia 2016/679, w przypadku naruszenia ochrony danych osobowych, administrator bez zbędnej zwłoki – w miarę możliwości nie później niż w terminie 72 godzin ma poinformować poszkodowanych, więc raczej nie za dobrze się zachowali, a tutaj w artykule czytamy (…) imo wzorowo to by było poinformować jednak w te 72h oraz zaproponować rekompensaty

26 listopad atak – 16 grudnia ujawnienie w sieci – 18 grudnia komunikat publiczny. Możliwe że firma informowała poszkodowanych czyli pracowników, byłych pracowników, kontrahentów, klientów. Z drugiej strony może wtedy jeszcze cały czas rozważano/negocjowano okup (ransom).

Pytanie jednak czy tak duża firma nie była zbyt łatwo podatna na takie ataki. Jak realnie dbano o bezpieczeństwo wcześniej.

Dyskusyjne jest jednak narażenie wszystkich kontrahentów, klientów i pracowników na wtórne skutki czyli użycie oferowanych właśnie danych tej firmy z potwierdzonymi kompletami informacji i całą listą metod ich użycia. Cena za ten atak aktualnie może być rozdystrybuowana na setki bądź tysiące niezależnych osób. Z drugiej strony uleganie szantażowi grupy hakerskiej to też jej finansowe zasilenie. Może jednak należy traktować to jako olbrzymi rachunek za własne niedociągnięcia w bezpieczeństwie danych i sieci firmy? Narzędzia do prowadzenia identycznych ataków są dostępne jako usługi, tak samo mechanizmy anonimizacji i rozliczeń. Trzeba niestety zakładać, że jeśli tylko pozostawimy lukę bądź zignorujemy zarządzanie kompletnie – taki atak z pewnością nastąpi! Stało się to formą prowadzenia działalności już powszechną. Stąd też pojawiają się oferty rozliczenia okupu zgodnie z prawem, także przy użyciu firmy świadczącej takie usługi.

Maciej Czech / Entropia Labs

Źródła

https://chemirol.com.pl/blog/wazny-komunikat-zarzadu-puh-chemirol-sp-z-o-o-dotyczacy-naruszenia-bezpieczenstwa-danych-osobowych/

https://www.breachsense.com/breaches/chemirol-data-breach/

https://slfla.com/data-breach/data-breach-alert-chemirol/

https://www.pap.pl/mediaroom/wazny-komunikat-przedsiebiorstwa-uslugowo-handlowego-chemirol-sp-z-oo-dotyczacy

https://www.blackfog.com/cybersecurity-101/payouts-king/

https://x.com/FalconFeedsio/status/1942255648101773504

https://wykop.pl/link/7855415/atak-i-okup-polskiej-firmy-chemirol-704-gb

EntropiaLabs.pl